合作机构:阿里云 / 腾讯云 / 亚马逊云 / DreamHost / NameSilo / INWX / GODADDY / 百度统计

资讯热度排行榜

- 202721云服务器有哪些维护技巧,你

- 197502网站打开速度慢的代价:超过

- 189573域名备案需要准备什么?

- 171244云服务器小常识

- 166725云服务器和云盘的区别

- 164566个人如何注册域名?

- 164417大数据和云计算的发展前景如

- 102078MySQL体系架构

- 85749河南服务器托管哪家好?

- 498010推荐一些真正便宜的企业云服

推荐阅读

- 01-071什么是Helm?它是如何提升云原

- 01-1022024年云计算的四大趋势

- 01-123到2026年,边缘计算支出将达到

- 01-174混合云的力量实际上意味着什么?

- 01-195白话Kubernetes网络

- 01-226从集中式到分布式:云应用管理的未

- 01-237大技术时代的网络转型

- 01-248企业转型:虚拟化对云计算的影响

- 01-259到2028年,云计算市场将达到1

- 01-2510云应用管理的未来:分布式云环境

Docker容器挖矿应急实例

01、概述

很多开源组件封装成容器镜像进行容器化部署在提高应用部署效率和管理便捷性的同时,也带来了一些安全挑战。一旦开源系统出现安全漏洞,基于资产测绘就很容易关联到开源组件,可能导致被批量利用。

在本文中,我们将分享一个真实的Docker容器应急实例,涉及到基于开源组件漏洞披露的前后时间段内,容器遭遇挖矿程序植入的情况。我们将深入分析排查过程,还原入侵的步骤和手段,帮助读者了解应对挖矿程序入侵的实际应急操作。

02、分析排查

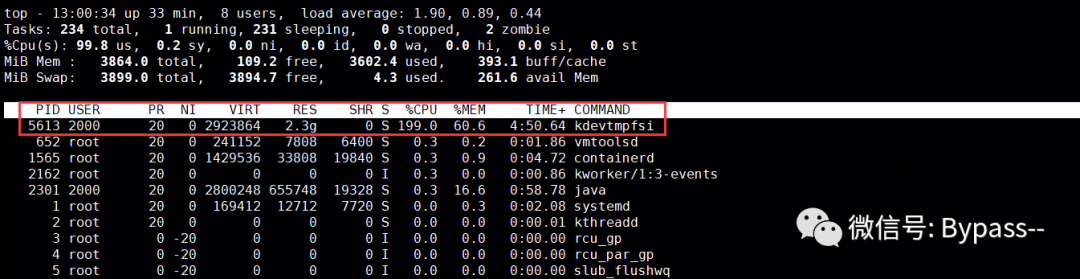

(1)使用top命令查看,发现kdevtmpfsi进程异常,CPU占用率199%。

图片

图片

(2)通过进程PID和USER查看进程信息,通过进程链定位到进程所在容器的进程PID。

图片

图片

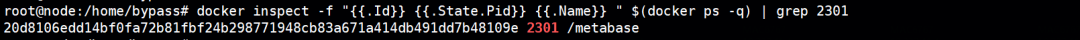

(3)通过进程PID查找对应容器名称,容器名:metabase。

(4)使用docker top 查看容器中的进程信息,找到到容器内异常进程。如下图:异常进程kdevtmpfsi(PID:5613)对应的父进程为JAVA进程(PID:2301)。据此,可初步判断,java应用被入侵,导致容器被植入挖矿木马。

图片

图片

03、溯源分析

(1)使用docker logs查看容器日志,并通过异常信息定义到漏洞触发的位置。如下图:通过POST提交请求,使用wget和curl命令下载挖矿脚本并执行。

docker logs metabase关键字:

声明:我公司网站部分信息和资讯来自于网络,若涉及版权相关问题请致电(63937922)或在线提交留言告知,我们会第一时间屏蔽删除。

有价值

0% (0)

无价值

0% (10)

发表评论请先登录后发表评论。愿您的每句评论,都能给大家的生活添色彩,带来共鸣,带来思索,带来快乐。

-

TOP